|

Posted: 16 Aug 2011 03:06 PM PDT

Inteligencia de redes socialesJuan Jorge Faundes / Punto Sur“…no hay fuerza en el mundo capaz de contener la marea revolucionaria cuando ésta asciende, y …todas las policías, no importa su maquiavelismo, su ciencia y sus crímenes, son casi del todo impotentes”.(Víctor Serge, “Todo lo que un revolucionario debe saber sobre la represión”)

¿Qué tanto de paranoia o de realidad tiene la reacción pública en Chile ante la licitación que se adjudicó la empresa Brandmetric.com -por un monto anual de 14.388.000 pesos + IVA- para el servicio de monitoreo de redes sociales? Vamos por parte.

Cuando usted navega por Internet no es un ente anónimo. Así como los barcos llevan número de matrícula, nombre y bandera, también usted los tienen en la web. Navegar por la web es ir entrando en relación con sitios y páginas web de cualquier zona del planeta. En cada golpe de remos que da en su navegación cibernética, usted va dejando una huella digital. Técnicamente, esta huella se llama MAC (Media Access Control), un número de fábrica del dispositivo que le permite conectarse: la llamada “placa de red”. Además deja el número IP (Internet Protocol Address), la identidad que asigna a su computador la empresa que lo conecta a la red. Existen programas informáticos que identifican no sólo su MAC y su IP, sino también a su proveedor de servicios de Internet o ISP, y la latitud y longitud donde está localizado su servidor. Si cree que esto es paranoia, conéctese a la siguiente dirección: http://www.ip-adress.com/ . Allí está su IP, su país, su proveedor y el mapa con las coordenadas del servidor que lo lanza al ciberespacio. Quienes capturan esta información la usan en general para montar bases de datos con los sitios que visita, las páginas donde más tiempo se detiene, sus preferencias e intereses y operan dispositivos comerciales que disparan publicidad teledirigida a su IP y hasta a su MAC. También usan estos programas las policías y servicios de inteligencia. Los hackers y los crackers usan trucos y programas para cambiar u ocultar sus huellas, aunque no siempre con éxito. Aunque la prensa los ha criminalizado, los hackers fomentan la apropiación social y libertaria de las tecnologías; crean y ponen a disposición del dominio público destrezas, nuevos sistemas, herramientas y aplicaciones, y son promotores del software libre. Los crackers, en cambio, son los cibercriminales.

Análisis de redes sociales

Facebook, Linkedin, Twitter y otras muchas herramientas que existen en la web son soportes informáticos que contribuyen al desarrollo de las redes sociales, pero éstas son un fenómeno de la especie humana y como tales, han existido siempre (PF Nº 736).

La práctica de una disciplina hoy llamada análisis de redes sociales (ARS) fue estudiada por el anarquista ruso Víctor Serge cuando, en 1919, por encargo del gobierno bolchevique emprendió la investigación de los archivos de la policía secreta del zar. En 1926 publicó el resultado de su estudio en un clásico de la teoría de las redes sociales: Todo lo que un revolucionario debe saber sobre la represión. La sección XIV del capítulo 1 fue titulada “Síntesis informativa. El método de las gráficas”. Así describe Serge uno de los grafos titulado “Relaciones de Boris Savinkov”: “Al centro, un rectángulo, en forma de tarjeta de visita, con su nombre escrito a mano. De este rectángulo irradian líneas que lo ligan a pequeños círculos de color. Por lo regular, éstos son a su vez centros de donde parten otras líneas que los ligan a otros círculos. Así sucesivamente. Las relaciones incluso indirectas de un hombre pueden, de este modo, ser captadas sobre la marcha, cualquiera que sea el nombre de los intermediarios, conscientes o no, que los relacionan con una persona dada. En el cuadro de relaciones de Savinkov, los círculos rojos que representan sus relaciones de ‘lucha’, se dividen en tres grupos de nueve, ocho y seis personas, todos consignados con sus nombres y apellidos. Los círculos verdes representan a personas con las cuales tuvo o tiene relaciones directas, políticas o de otro tipo: aparecen 37; los círculos amarillos representan parientes (son 9); los círculos cafés indican a personas relacionadas con sus amigos y conocidos… Todo esto en Petrogrado. Otros signos representan sus relaciones en Kiev”. Con el análisis de redes sociales se busca predecir el comportamiento de una red social y/o de los nodos (personas u organizaciones) que la componen. El doctor José Luis Iribarren, director de innovación en redes sociales del Instituto de Ingeniería del Conocimiento de la Universidad Autónoma de Madrid, en un ciclo de conferencias se refirió al análisis de redes sociales en la inteligencia militar. Entre otras afirmaciones sostuvo que la probabilidad de que dos personas amigas de un tercero sean también amigas entre sí es de un veinte por ciento (principio de transitividad), lo que explica los crecimientos de las redes y que lo que es relevante en conectividad no es tanto estar relacionado con mucha gente, sino la capacidad de influencia que implica la gente con la que uno se relaciona. Otras premisas que destacó son que un “hueco estructural” (grupos que no están conectados) es una oportunidad de acceso a recursos, poder y control de quien se inserta en ese hueco como “puente”. Y que para detectar redes encubiertas son muy importantes los enlaces débiles, “lo que se ve poco”. Y relató cómo fue precisamente el análisis de redes sociales lo que permitió la captura de Saddam Hussein, al analizar y relacionar un video de una aparición clandestina, un álbum familiar y otros informes. Así fueron haciendo grafos de su círculo de confianza al identificar a quienes podrían ser “puentes” en los “huecos estructurales”. Usos militares del análisis de redes son, según Iribarren, la simulación de propagación de enfermedades y los comportamientos de los actores en una hipótesis de guerra biológica, e identificar puntos más vulnerables en una ciudad o colectividad, para protegerlos. Ponerse “en la piel de terroristas o insurgentes” y simular las reglas que aplicarían para pasar inadvertidos o estar más protegidos. Calcular la evolución de las redes de los adversarios para establecer en qué momento será lanzado un ataque. Además, existen infinidad de aplicaciones del análisis de redes sociales, no sólo está el de inteligencia militar; se lo usa también para la inteligencia empresarial, para la epidemiología, etc.

Inteligencia policial integrada

Hay muchas empresas dedicadas a la inteligencia de negocios que ofrecen servicios como informes prospectivos, informes de vigilancia tecnológica y estratégica de patentes, asesoramiento para identificación de socios estratégicos, identificación de clientes, nuevos nichos de mercado, seguimiento tecnológico y comercial de competidores, impacto en prensa de la empresa, de los competidores, seguimiento de marcas en redes sociales, etc. Ello no tiene nada de ilegítimo en la medida que se respeten las legislaciones de cada país, lo que sí ocurre es que deja en evidencia la existencia de tecnologías (aparatos y programas informáticos) que pueden ser utilizados para el espionaje político.

El software Sistema Integral de Inteligencia Policial (SIIP) se usa al menos en el Reino Unido y España (recientemente lo compró la policía municipal de Madrid). Este software informático permite integrar las cámaras de vigilancia urbanas, las bases de datos de la policía, las fuentes de Internet (como sitios web y herramientas de redes sociales como Facebook, Twitter y otras) e identificación de palabras claves, para detectar redes de delincuentes comunes e inclusive elaborar mapas de “zonas calientes” donde podría estar por perpetrarse un delito. Aseguran que en el Reino Unido el uso de este programa ha reducido en un treinta por ciento la delincuencia. Los expertos policiales españoles que lo explican, dicen que el SIIP “rastrea sin descanso la red”. Así como el software SIIP, ya popularizado y comercializado, ¿cuántos más pueden existir y estar siendo usados, por ejemplo en Chile, por la Agencia Nacional de Inteligencia (ANI), la Dirección de Inteligencia Nacional del Ejército (DINE), la inteligencia de Carabineros, de la Policía de Investigaciones y otras que puedan estar operando? Sería raro que no fuera así.

Brandmetric S.A.

La empresa Brandmetric S.A., cuyas caras visibles en Chile son Sebastián Gumucio Aninat y Carlos Ignacio Orrego Undurraga, en su sitio web ofrece las siguientes funcionalidades: Panel de control para la gestión de su marca en Internet; cobertura máxima tanto global como local; métricas (análisis de tendencias y palabras asociadas a la marca) y herramientas de visualización para la toma de decisiones (presentación gráfica de los datos) en tiempo real, minuto a minuto; análisis de contenidos y extracción de temas; análisis de reputación y sentimientos (positivo, negativo, neutro); descubrimiento y análisis de influenciadores de su marca; mapa de geolocalización; work-flow de gestión de incidentes, integrable a su sistema de CRM.

¿Qué quiere decir Brandmetric con “cobertura máxima”? En su sitio web lo explica: “Nuestra tecnología está diseñada para rastrear e indexar millones de blogs y canales de microblogs (Twitter), miles de medios tradicionales en Internet, comunidades de video (como Youtube y Vimeo), comunidades de imágenes y fotografías (flickr y fotolog), páginas públicas de Facebook, avisos clasificados, foros y comentarios realizados en las diferentes redes, millones de comentarios hechos en blogs y medios tradicionales. Indexamos y clasificamos fuentes en múltiples idiomas. Y podemos identificar fuentes a nivel de país, por ejemplo sólo Chile, o a nivel global. Filtramos y proveemos la información relevante en tiempo real. Los medios sociales proveen un masivo y continuo flujo de información sobre su marca…”. ¿En qué consiste la geolocalización? Brandmetric lo explica en su sitio: “Usuarios de Twitter que tengan activada la funcionalidad de geolocalización (corresponde aún a la minoría) comparten constantemente su ubicación vía el GPS de sus dispositivos (Iphone, Blackberry, Android, Ipad, etc.). Si este usuario menciona tu marca, obtenemos su posición exacta y lo ubicamos en el mapa. Si el usuario no tiene activada la funcionalidad de geolocalización, obtenemos la información de ubicación que define en su perfil y a partir de ella, lo ubicamos en el mapa. De esta manera sabemos por lo menos de dónde es la persona que menciona tu marca”. ¿En qué consiste el workflow de gestión de incidentes? La expresión workflow (flujo de trabajo) se usa para expresar la automatización de procedimientos en los que documentos, información y actividades van transitando de un actor a otro. En este caso, explica Brandmetric, se trata de “monitorear las redes sociales para escuchar lo que se dice de su marca. Incluye definir una estrategia de acción para enfrentar estos incidentes y ejecutarla de forma efectiva y oportuna…”. ¿Y si en vez de instruir al programa para el seguimiento de la “marca” se le pide que busque y geolocalice algunas otras palabras claves que impliquen una opinión al estilo del software Sistema Integral de Inteligencia Policial (SIIP)?

El índice Klout

En su publicidad, Brandmetric dice: “Hemos agregado el índice Klout a los atributos que rescatamos de los usuarios de Twitter que comentan una marca. Este índice presenta una nueva perspectiva del real nivel de influencia que un usuario de Twitter posee. Klout ofrece un informe detallado sobre la posición de un usuario como influenciador y le asigna una nota que puede variar entre 0 y 100 puntos, que es calculada a través del análisis de 25 variables diferentes”. Es decir, las personas usuarias de Twitter son calificadas como más o menos influyentes en la línea de sus opiniones. Ya no se trata de estadísticas anónimas. Se trata de identificar quién opina, qué opina y cuánto influyen sus opiniones, y determinar la probabilidad de que sus mensajes generan acciones (según propia descripción en el sitio Klout.com). El sitio Klout pide a cada usuario que se registre una autorización para leer los tweets (mensajes públicos), ver a quién sigue y acceder a los mensajes directos (mensajes privados). Además, la empresa Mashery Inc., propietaria del Klout, en sus términos del servicio prohíbe “cargar, publicar, recoger o almacenar datos personales sobre otros usuarios, salvo autorización expresa de dichos usuarios”. ¿Quién autorizará a Brandmetric -y a su cliente, el gobierno- para que apliquen el Klout?

La probabilidad de que los servicios de inteligencia estén usando estas y otras herramientas todavía con mayor capacidad, es casi tan alta como la certeza.

Fuente: http://www.puntofinal.cl/

También te puede interesar: |

|

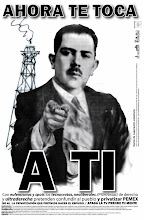

Posted: 16 Aug 2011 02:11 PM PDT

Mientras en México, narcotraficantes, políticos y otros especímenes se permiten amenazar de muerte a quien les de la gana sin preocuparse de posibles consecuencias judiciales, esto no es tan fácil en España. Así le sucedió a José Albano Pérez Bautista, J.A.P.B. por sus iniciales. De acuerdo con la Policía española, este mexicano estudia en el Instituto de Química Orgánica General del Consejo Superior de Investigaciones Científicas, en Madrid, y habría lanzado varias amenazas en algunos foros de Internet.

Con toda su petulancia, el sujeto escribió su intención de atacar mediante “gases asfixiantes y otras sustancias químicas” a quienes participaran en la marcha contra el Papa pero varios internautas denunciaron sus intenciones a la justicia española.

A un día de la esperada y polémica visita del Benedicto XVI a Madrid, la Policía Nacional de España detuvo al estudiante bajo la misma acusación que él mismo propagó en la red: presunta intención de atacar con gases asfixiantes a los participantes de la marcha convocada hoy en esta ciudad en contra de la visita pastoral de Joseph Ratzinger.

Como deciamos, fueron varios internautas los que denunciaron a la Policía las pretensiones del mexicano, por lo que éste fue interceptado en su domicilio madrileño donde le decomisaron una memoria portátil y dos cuadernos con anotaciones químicas “ajenas” a sus estudios.

Además, se le acusa de intentar reclutar a otros cómplices para sumarse a su malogrado ataque. El caso del mexicano está en manos de la Audiencia Nacional española, la cual dictó una orden de entrada y registro a su domicilio y a su centro de estudio.

Los cristeros de 1929, los sinarquistas de 1939, los legionarios de Cristo de 1945. Toda la caterva que a base de la violencia sobre la juventud, la rebelión armada o la corrupción de las élites han instaurado por años un sistema de control ideológico y moral sobre la sociedad mexicana pueden estar hoy orgullosos de sus resultados.

Un joven fanatizado y estúpido ha arruinado su futuro para defender los privilegios de la iglesia católica en el mundo. Y para verguenza de cien millones de mexicanos, católicos o no, ha puesto el nombre de la patria de Juárez en el peor de los sitios: En el basurero de la reacción.

México no merece gente así. Ni antes ni ahora ni nunca.

También te puede interesar: |

Alianza Social de Trabajadores de la Industria Mexicana

miércoles, 17 de agosto de 2011

Círculos, métrica y geolocalización: Cómo los servicios de inteligencia controlan la red

Suscribirse a:

Enviar comentarios (Atom)

No hay comentarios:

Publicar un comentario