Europa: Espionaje en el ciberespacio

Espionaje político en la UE.

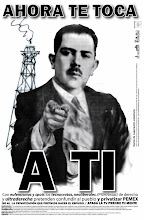

Foto: AP

Foto: AP

BRUSELAS (apro).- Espías informáticos llevan a cabo desde hace casi seis años una campaña a gran escala de infiltración dirigida contra objetivos diplomáticos, gubernamentales, militares y científicos en Europa, Estados Unidos, Rusia, Israel, Irán y Australia, entre otros, reveló el pasado 14 de enero un reporte de la firma rusa de seguridad en Internet Kaspersky Lab.

En Europa fueron infiltrados sistemas de comunicación en embajadas y gobiernos en España, Portugal, Francia, Alemania, Finlandia, Austria, Bélgica –sede de las instituciones de la Unión Europea (UE) y de la Organización del Tratado del Atlántico Norte (OTAN)–, Bulgaria, República Checa, Chipre, Grecia, Irlanda, Italia, Lituania, Luxemburgo, Eslovaquia y Letonia.

La UE fue víctima de un ciberataque ampliamente conocido el año pasado.

El 30 de julio de 2012 se hizo público que un grupo de hackers – conocidos con los nombres de Comment y Bizantine Candor—penetraron en las cuentas de correo electrónico del presidente del Consejo de la UE, Herman Van Rompuy, así como de cuatro colaboradores suyos.

Los hackers entraron a la red interna del Consejo el 8, 11, 13 y 18 de julio de 2012, siempre a las 9 de la mañana hora de Bélgica, y consiguieron acceder a los mensajes de 17 cuentas de correo y a sus archivos adjuntos.

El ataque incluyó las cuentas de otros altos funcionarios: Giles de Kerchove, el zar antiterrorista de la UE; Leonardo Schiavio, director general para Asuntos Exteriores y Ayuda Humanitaria; Boguslaw Majewski, jefe de la unidad para Asia y Oceanía; Massimo Parnisari, jefe de la unidad para la Organización Mundial de Comercio y Políticas Comerciales; Alda Silveira Reis, secretaria adjunta de la Dirección para los Países de África, Caribe y el Pacífico, y Jan Van Elst, jefe de la Unidad sobre Desarrollo.

Esa ocasión, investigadores estadunidenses culparon de la infiltración a hackers “vinculados con el gobierno chino”.

También a finales de 2012, el grupo de ciberactivistas Anonymous accedió y publicó las cuentas de e-mail, los password y los datos bancarios de varios administradores y personal de las instituciones de la UE.

Piratas cibernéticos

En octubre pasado el Equipo de Investigación y Análisis Global de Kaspersky Lab inició una investigación que bautizó como “Octubre Rojo”, en referencia a la novela La caza del Octubre Rojo del escritor Tom Clancy.

La firma asegura que decidió analizar el caso después de que un “socio” anónimo los puso al tanto de la situación, aunque en su reporte –al que tuvo acceso Apro– agradece a funcionarios encargados de la seguridad cibernética de Estados Unidos, Rumania y Bielorrusia.

Los detectives informáticos de Kaspersky expresan una “fuerte creencia” en que los autores de los ataques son hackers con origen lingüístico ruso y chino, idiomas que aparecieron en los programas de infiltración. Y añaden: los hackers y los componentes con los que ejecutaron estos ataques eran desconocidos hasta hace poco y no están relacionados con otros ciberataques.

Sin embargo, aclaran que actualmente no tienen evidencia que vincule los ataques al apoyo de un Estado-nación. “La información robada por los atacantes, señala el reporte, es del más alto nivel e incluye datos de importancia geopolítica que pueden ser explotados por los Estados-nación. Tal información podría ser comercializada en la clandestinidad y vendida al mejor postor, que puede estar en cualquier parte”.

Kaspersky registró 300 ataques en 2011 y 2012 analizando tan sólo una técnica de infiltración empleada en la campaña bajo escrutinio, por lo que reconoce que el número real es mucho mayor. Los más afectados fueron Rusia (con 35), Kazajistán (21), Azerbaiyán, Bélgica e India (15 cada uno), Afganistán y Armenia (10 cada uno). El último “ataque masivo” registrado fue el pasado 12 de enero.

En su reporte, la compañía manifiesta que el objetivo de los hackers es hacer acopio de información de inteligencia que circula en las organizaciones afectadas a través de la intrusión no sólo de computadoras y laptops, sino también de teléfonos móviles personales iPhone, Nokia o Windows Mobile, a los que robaron listas de contactos, historiales de llamadas y mensajes de texto. También intervinieron en las redes de comunicación corporativa que fabrica Cisco y las memorias portátiles o llaves USB.

El informe detalla que los espías hurgaron en archivos con las extensiones “acidcsa, acidsca, aciddsk, acidpvr, acidppr, acidssa”, las cuales, explica, “parecen referirse a los programas clasificados de ‘Acid Cryptofiler” que utilizan varias instituciones de la Unión Europea y la OTAN desde mediados de 2011. Este programa empaqueta, encripta y sólo así envía la información a un servidor para su distribución.

“La evidencia más reciente indica que la campaña de ciberespionaje arrancó desde 2007 y continúa activa al momento de escribir este reporte en enero de 2013”, advierte Kaspersky. Halló que la información de registro que se usó para comprar varios de los servidores de Comando y Control utilizados para controlar a distancia grupos de computadoras; así como el programa o software maligno de ficheros (conocido como malware y que sirve para infiltrar o dañar un sistema clandestinamente), los cuales sirvieron para efectuar los actuales ataques, indican una actividad anterior a mayo de 2007.

Objetivos estratégicos

El modo de operar de los espías informáticos quedó expuesto luego de un meticuloso rastreo en el sistema nervioso de Internet.

Lo primero que remarcan los expertos rusos es lo avanzado de la red de ciberespionaje. Señalan que los espías eran capaces de reutilizar la información recogida de una computadora infectada en posteriores ataques. Por ejemplo, los datos de las credenciales robadas, que compilaban en listados, servían para llenar códigos secretos en otras locaciones.

Los hackers crearon en distintos países, principalmente en Alemania, Rusia y Austria, más de 60 dominios (secuencias de identificación de acceso a Internet) y varios servidores de alojamiento, para desde ahí controlar la red de dispositivos infiltrados.

Entre el 2 de noviembre y el 5 de diciembre, la firma de investigación registró a su nombre seis de esos dominios, que ya habían expirado, para observar qué víctimas caían ahí. El tráfico: 55 mil conexiones, la mayor parte de Suiza, Kazajistán y Grecia.

Específicamente pudieron reconocer algunas víctimas: embajadas en 48 países; sistemas militares en Francia, Rusia, Ucrania y Afganistán, así como los gobiernos de España, Turkmenistán, Moldavia, Kazajistán, Irak, Chipre, Brunei, Bielorrusia, Armenia y Afganistán.

Además de un instituto de investigación gubernamental en Kazajistán y dos en Rusia; la Comisión de Comercio Exterior en Japón, embajadas en Irán y Rusia, así como entidades petroleras en Azerbaiyán, Bielorrusia, Turkmenistán y Emiratos Árabes Unidos.

La “infraestructura de comando y control” construida por los ciberespías es una “cadena de servidores” (los dispositivos que dan acceso a Internet) que funcionan como “proxies”, es decir unidades “intermediarias” que abren el acceso a otras redes de Internet y que, por lo tanto, ocultan la localización del servidor “nodriza” de control.

En su análisis Kaspersky Lab constató que los autores de los ataques crearon un “paquete multifuncional” capaz de “extender rápidamente los recursos para recolectar información de inteligencia”.

Y eso no es todo: también es “resistente a los intentos por recuperar el comando y control de los servidores” perjudicados, pues permite a los atacantes “recobrar el acceso a las máquinas infectadas valiéndose de canales alternativos de comunicación”, que incluso pueden expoliar datos ya borrados por el usuario.

En la ruta de infiltración, refiere el reporte, se usaron códigos de explotación de vulnerabilidades en Microsoft Word, Microsoft Excel y probablemente en formato PDF, los cuales fueron transmitidos vía archivos adjuntos (attachment) en correos electrónicos.

Los ataques con códigos Excel comenzaron en 2010 y con Word a mediados del año pasado.

Estos códigos fueron creados por otros hackers y empleados en ataques de proveniencia china. Los ciberespías dejaron “intocable” ese código de explotación “importado”, quizá, dice el reporte, para dificultar la identificación del procedimiento.

En Europa fueron infiltrados sistemas de comunicación en embajadas y gobiernos en España, Portugal, Francia, Alemania, Finlandia, Austria, Bélgica –sede de las instituciones de la Unión Europea (UE) y de la Organización del Tratado del Atlántico Norte (OTAN)–, Bulgaria, República Checa, Chipre, Grecia, Irlanda, Italia, Lituania, Luxemburgo, Eslovaquia y Letonia.

La UE fue víctima de un ciberataque ampliamente conocido el año pasado.

El 30 de julio de 2012 se hizo público que un grupo de hackers – conocidos con los nombres de Comment y Bizantine Candor—penetraron en las cuentas de correo electrónico del presidente del Consejo de la UE, Herman Van Rompuy, así como de cuatro colaboradores suyos.

Los hackers entraron a la red interna del Consejo el 8, 11, 13 y 18 de julio de 2012, siempre a las 9 de la mañana hora de Bélgica, y consiguieron acceder a los mensajes de 17 cuentas de correo y a sus archivos adjuntos.

El ataque incluyó las cuentas de otros altos funcionarios: Giles de Kerchove, el zar antiterrorista de la UE; Leonardo Schiavio, director general para Asuntos Exteriores y Ayuda Humanitaria; Boguslaw Majewski, jefe de la unidad para Asia y Oceanía; Massimo Parnisari, jefe de la unidad para la Organización Mundial de Comercio y Políticas Comerciales; Alda Silveira Reis, secretaria adjunta de la Dirección para los Países de África, Caribe y el Pacífico, y Jan Van Elst, jefe de la Unidad sobre Desarrollo.

Esa ocasión, investigadores estadunidenses culparon de la infiltración a hackers “vinculados con el gobierno chino”.

También a finales de 2012, el grupo de ciberactivistas Anonymous accedió y publicó las cuentas de e-mail, los password y los datos bancarios de varios administradores y personal de las instituciones de la UE.

Piratas cibernéticos

En octubre pasado el Equipo de Investigación y Análisis Global de Kaspersky Lab inició una investigación que bautizó como “Octubre Rojo”, en referencia a la novela La caza del Octubre Rojo del escritor Tom Clancy.

La firma asegura que decidió analizar el caso después de que un “socio” anónimo los puso al tanto de la situación, aunque en su reporte –al que tuvo acceso Apro– agradece a funcionarios encargados de la seguridad cibernética de Estados Unidos, Rumania y Bielorrusia.

Los detectives informáticos de Kaspersky expresan una “fuerte creencia” en que los autores de los ataques son hackers con origen lingüístico ruso y chino, idiomas que aparecieron en los programas de infiltración. Y añaden: los hackers y los componentes con los que ejecutaron estos ataques eran desconocidos hasta hace poco y no están relacionados con otros ciberataques.

Sin embargo, aclaran que actualmente no tienen evidencia que vincule los ataques al apoyo de un Estado-nación. “La información robada por los atacantes, señala el reporte, es del más alto nivel e incluye datos de importancia geopolítica que pueden ser explotados por los Estados-nación. Tal información podría ser comercializada en la clandestinidad y vendida al mejor postor, que puede estar en cualquier parte”.

Kaspersky registró 300 ataques en 2011 y 2012 analizando tan sólo una técnica de infiltración empleada en la campaña bajo escrutinio, por lo que reconoce que el número real es mucho mayor. Los más afectados fueron Rusia (con 35), Kazajistán (21), Azerbaiyán, Bélgica e India (15 cada uno), Afganistán y Armenia (10 cada uno). El último “ataque masivo” registrado fue el pasado 12 de enero.

En su reporte, la compañía manifiesta que el objetivo de los hackers es hacer acopio de información de inteligencia que circula en las organizaciones afectadas a través de la intrusión no sólo de computadoras y laptops, sino también de teléfonos móviles personales iPhone, Nokia o Windows Mobile, a los que robaron listas de contactos, historiales de llamadas y mensajes de texto. También intervinieron en las redes de comunicación corporativa que fabrica Cisco y las memorias portátiles o llaves USB.

El informe detalla que los espías hurgaron en archivos con las extensiones “acidcsa, acidsca, aciddsk, acidpvr, acidppr, acidssa”, las cuales, explica, “parecen referirse a los programas clasificados de ‘Acid Cryptofiler” que utilizan varias instituciones de la Unión Europea y la OTAN desde mediados de 2011. Este programa empaqueta, encripta y sólo así envía la información a un servidor para su distribución.

“La evidencia más reciente indica que la campaña de ciberespionaje arrancó desde 2007 y continúa activa al momento de escribir este reporte en enero de 2013”, advierte Kaspersky. Halló que la información de registro que se usó para comprar varios de los servidores de Comando y Control utilizados para controlar a distancia grupos de computadoras; así como el programa o software maligno de ficheros (conocido como malware y que sirve para infiltrar o dañar un sistema clandestinamente), los cuales sirvieron para efectuar los actuales ataques, indican una actividad anterior a mayo de 2007.

Objetivos estratégicos

El modo de operar de los espías informáticos quedó expuesto luego de un meticuloso rastreo en el sistema nervioso de Internet.

Lo primero que remarcan los expertos rusos es lo avanzado de la red de ciberespionaje. Señalan que los espías eran capaces de reutilizar la información recogida de una computadora infectada en posteriores ataques. Por ejemplo, los datos de las credenciales robadas, que compilaban en listados, servían para llenar códigos secretos en otras locaciones.

Los hackers crearon en distintos países, principalmente en Alemania, Rusia y Austria, más de 60 dominios (secuencias de identificación de acceso a Internet) y varios servidores de alojamiento, para desde ahí controlar la red de dispositivos infiltrados.

Entre el 2 de noviembre y el 5 de diciembre, la firma de investigación registró a su nombre seis de esos dominios, que ya habían expirado, para observar qué víctimas caían ahí. El tráfico: 55 mil conexiones, la mayor parte de Suiza, Kazajistán y Grecia.

Específicamente pudieron reconocer algunas víctimas: embajadas en 48 países; sistemas militares en Francia, Rusia, Ucrania y Afganistán, así como los gobiernos de España, Turkmenistán, Moldavia, Kazajistán, Irak, Chipre, Brunei, Bielorrusia, Armenia y Afganistán.

Además de un instituto de investigación gubernamental en Kazajistán y dos en Rusia; la Comisión de Comercio Exterior en Japón, embajadas en Irán y Rusia, así como entidades petroleras en Azerbaiyán, Bielorrusia, Turkmenistán y Emiratos Árabes Unidos.

La “infraestructura de comando y control” construida por los ciberespías es una “cadena de servidores” (los dispositivos que dan acceso a Internet) que funcionan como “proxies”, es decir unidades “intermediarias” que abren el acceso a otras redes de Internet y que, por lo tanto, ocultan la localización del servidor “nodriza” de control.

En su análisis Kaspersky Lab constató que los autores de los ataques crearon un “paquete multifuncional” capaz de “extender rápidamente los recursos para recolectar información de inteligencia”.

Y eso no es todo: también es “resistente a los intentos por recuperar el comando y control de los servidores” perjudicados, pues permite a los atacantes “recobrar el acceso a las máquinas infectadas valiéndose de canales alternativos de comunicación”, que incluso pueden expoliar datos ya borrados por el usuario.

En la ruta de infiltración, refiere el reporte, se usaron códigos de explotación de vulnerabilidades en Microsoft Word, Microsoft Excel y probablemente en formato PDF, los cuales fueron transmitidos vía archivos adjuntos (attachment) en correos electrónicos.

Los ataques con códigos Excel comenzaron en 2010 y con Word a mediados del año pasado.

Estos códigos fueron creados por otros hackers y empleados en ataques de proveniencia china. Los ciberespías dejaron “intocable” ese código de explotación “importado”, quizá, dice el reporte, para dificultar la identificación del procedimiento.

No hay comentarios:

Publicar un comentario