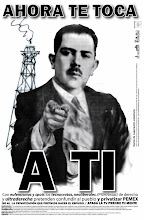

Acecho cibernético contra defensores de derechos humanos

Redes sociales. Peligros virtuales.

Foto: Miguel Dimayuga

Foto: Miguel Dimayuga

MÉXICO, D.F. (apro).- Daniel Joloy es uno de siete defensores de derechos humanos que ha sufrido la intervención de su correo electrónico y el robo de información, delitos que muestran un patrón similar en contra de los activistas.

“Me hackearon el correo a inicios de enero. Se envió un correo diciendo que estaba perdido en Edimburgo y que necesitaba dinero. Me robaron la información, todos los correos y los contactos. Cuando pude ingresar de nuevo, la cuenta apareció en árabe”, relata a Apro el coordinador del área de Incidencia Internacional de la Comisión Mexicana de Defensa y Promoción de los Derechos Humanos (CMDPDH).

Semanas después, esa misma escena se repitió entre varios defensores de derechos humanos en el país, con el mismo texto del correo, la única diferencia era el lugar donde supuestamente estaba perdido el remitente.

“No está probado que hayan sido ataques del gobierno, pero ha sido bastante sospechoso que haya un patrón idéntico”, refiere Joloy, cuya organización ha estado muy activa en lo que respecta a las reformas a la figura del arraigo, así como a la tortura perpetrada por policías contra las mujeres detenidas en Atenco en 2006 y la reparación para las víctimas de la violencia.

En los últimos años, activistas en todo el mundo han sido el blanco de programas informáticos que permiten captar comunicaciones electrónicas como e-mails y llamadas telefónicas. Y México no parece ser la excepción.

En su reciente reporte Sólo clica dos veces: la proliferación global de FinFisher, la organización Citizen Lab, de la Escuela Munk de Asuntos Globales en la canadiense Universidad de Toronto, identificó dos de estos sistemas operativos en 25 países: de las redes Uninet, de Telmex, y Iusacell, telefónica de Ricardo Salinas Pliego.

En el primer caso, el ente rastreó la dirección de IP (Internet Protocol) que inicia con los números 201.122, y en el segundo 187.188.

El informe, elaborado por Morgan Marquis-Boire, Bill Marczak, Claudio Guarnieri y John Scott-Railton, describe los resultados de un amplio monitoreo global de Internet de los servidores central y control del programa de vigilancia FinFisher, una línea de software de intrusión remota y espionaje desarrollada por Gamma International GmbH, basada en Münich. Los productos son distribuidos y vendidos exclusivamente a agencias del orden y de inteligencia por Gamma Group, con sede en Gran Bretaña.

La revisión halló servidores de FinSpy, una rama de “la solución remota de monitoreo” de FinFisher, en 25 países: Australia, Bahrain, Bangladesh, Brunei, Canadá, República Checa, Estonio, Etiopía, Alemania, India, Indonesia, Japón, Latvia, Malasia, México, Mongolia, Países Bajos, Qatar, Serbia, Singapur, Turkmenistán, Emiratos Árabes Unidos, Reino Unido, Estados Unidos y Vietnam.

En julio de 2012, Citizen Lab publicó los datos de una investigación sobre una campaña de correos sospechosos en contra de activistas de Bahréin, que en ese momento pugnaban por reformas en esa monarquía árabe. Poco después se registró una aparente actualización de las computadoras para impedir el rastreo de invasiones indeseadas.

Posteriormente “divisamos una nueva huella y realizamos un monitoreo de Internet por los servidores de FinSpy. Este monitoreo tomó unos dos meses e implicó el envío de más de 12 mil paquetes. Identificó 36 servidores, de los cuales 30 eran nuevos y seis de revisiones previas. Los servidores operaban en 19 diferentes naciones y siete aparecieron en países que no habíamos visto antes: Canadá, México, Serbia, Bangladesh, India, Malasia y Vietnam”, cita el texto.

En ese examen no aparecieron 16 servidores encontrados previamente. “Sospechamos que luego de nuestras primeras revisiones fueron publicadas, los operadores los movieron. Muchos de esos servidores fueron apagados o reubicados luego de la publicación de los resultados previos, pero antes de la actualización de octubre de 2012”, explica.

Los servidores de FinSpy se desvanecieron en cuatro países donde ya había indicios de actividad invasiva: Brunei, Emiratos Árabes Unidos, Latvia y Mongolia.

Antidemocrático

El nombre genérico de la tecnología es “inspección profunda de paquete” (DPI por sus siglas inglesas) y trabaja así: un correo electrónico pasa por varios servidores para llegar a su destinatario y cada uno de ellos lo rebota al siguiente, fijándose únicamente en la dirección del recipiendario. Pero esos equipos permiten capturar también el contenido.

Los programas analizan en tiempo real IP, aplicaciones, contenidos como grabaciones, películas, imágenes o libros, direcciones electrónicas, virus y gusanos invasivos, formatos de texto y flujos de datos, como números de tarjetas de crédito o de la seguridad social.

DPI salió del anonimato en mayo de 2006, cuando Mark Klein, un exempleado de la telefónica AT&T, reveló que la empresa la había instalado en la cibercarretera de EU, en cooperación con la Agencia de Seguridad Nacional –inventora del sistema de espionaje Echelon–. Los aparatos fueron provistos por la empresa de cibervigilancia Narus, fundada en 1997 y adquirida por el constructor de aviones Boeing en 2010.

A Carlos Cruz, director general de Cauce Ciudadano, le constan los efectos del pirateo informático, pues en septiembre de 2012 vivió la misma experiencia que sus colegas.

“Tomaron toda la información. Empezamos a recibir notificaciones de que desde nuestro correo se enviaba información de que estábamos varados en Inglaterra, y cuando intentamos entrar la cuenta estaba bloqueada. Días después logramos recuperarla, pero habían robado toda la lista de contactos, fotos, documentos y el correo mismo”, relata a Apro el activista que promueve el respeto a los derechos de la infancia, especialmente de los grupos en situación de calle.

Pero el hurto no quedó ahí, pues sus contactos empezaron a recibir pedidos de información contenida en la cuenta de e-mail.

“Cuando denunciamos ante la Procuraduría de Justicia del DF, nos dijeron que no era normal. Cuando analizaron los equipos, que eran Mac, nos dijeron que era virtualmente imposible que pudieran hackearlos. Nos habían hecho pedazos, rompieron los candados, todo”, reconstruye Cruz.

Luego de que Cauce Ciudadano alertó sobre la violación a sus organizaciones hermanas en otros países, una de ellas –la Fundación SES de Argentina– fue víctima de un intento de ataque cibernético. Al detectarlo y rastrearlo, esa institución halló una IP proveniente de Mazatlán.

“Por los temas que uno maneja, podría ser de los propios gobiernos o gente vinculada” al crimen organizado, refiere Cruz.

Cuando la organización sufrió el ciberallanamiento, preparaba dos informes sobre homicidio infantil y juvenil en México y el caso de la discoteca News Divine, donde el 20 de junio de 2008 murieron nueve jóvenes y tres policías en un fallido operativo policial, y sobre el cual están por fallarse las condenas.

En un Estado con instituciones débiles y con actores paraestatales como México, no extraña que los defensores de derechos humanos sean blanco de prácticas intrusivas, fenómeno que encaja en el creciente debate internacional sobre la transferencia de ese software.

“En este país es difícil no asumir que estás siendo monitoreado, dependiendo de la agenda que traigas y del proceso de los temas. Dado que las agendas se cruzan, en los últimos años hay una corriente que ha crecido tanto en la defensa de derechos humanos como en la demanda de protección, no nada más por injerencias en la información y la vida privada”, comenta Nashieli Ramírez, coordinadora general de Ririki Intervención Social.

Entre 2009 y 2010 esa organización trabajó con niñas y niños en Ciudad Juárez, donde hubo “cosas raras”, en palabras de Ramírez, como “seguimiento de carros y de la información” que distribuían.

En su artículo “La tecnología DPI desde el punto de vista de los estudios sobre la gobernanza de Internet: una introducción”, publicado en octubre de 2011 en la página de su proyecto sobre esos programas, Milton Mueller, profesor de la Escuela de Estudios de la Información en la Universidad de Syracuse, escribió: “Cuando el gobierno en cuestión es autoritario o no se sujeta al estado de derecho, las mismas capacidades pueden ser usadas para el espionaje arbitrario, no restringido, de los contenidos de los usuarios de las comunicaciones.

“La exposición del uso de productos occidentales de DPI y otras capacidades de redes de vigilancia por dictaduras en Medio Oriente ha estimulado un debate internacional sobre controles a la exportación y el papel de los vendedores y los gobiernos en garantizar el uso ético de la tecnología”.

La iniciativa ha arrojado algunos datos interesantes sobre el uso de DPI por los prestadores de servicio de Internet para limitar el protocolo de intercambio de archivos conocido como BitTorrent entre 2009 y 2012.

En sus resultados aparece que Megacable recurrió a esa tecnología en 37% de los test que aplicaron los académicos en el segundo trimestre de 2009, y en 47% del primer trimestre de 2012, mientras que Telmex lo hizo en 63% en el primer trimestre de 2010.

El proyecto aclara que entre 11% y 50% de los resultados indican un uso limitado, confinado a periodos de hora pico, a redes específicas o grupos de usuarios, pero una tasa superior a 50% significa que el operador manipula virtualmente todo el tráfico de BitTorrent que encuentra –para impedir su difusión–.

Telmex y Iusacell no respondieron a la consulta de Apro.

Citizen Lab adelanta que la “lista de servidores está incompleta debido a la gran diversidad de puertos usados por FinSpy, así como otras medidas de encubrimiento”, y aclara que “el descubrimiento de un servidor central y de control en un país no es indicador suficiente para concluir en el uso de FinFisher por una agencia del orden o de inteligencia”.

Cuando sufrió el hackeo, Joloy informó a la Comisión de Derechos Humanos del DF, que construye un registro de esos casos.

“Tomamos las medidas básicas, qué tipo de información se puede compartir o tener en bases electrónicas y medidas de seguridad como manejo de contraseñas, no acceder desde computadoras públicas, teniendo software especiales. Hemos insistido ante el Estado sobre el tema de protección y la prevención, pero continúa sin hacer un reconocimiento formal de la labor de defensores, lo cual puede ser una medida que desincentive estos ataques”, expresa el activista.

Cruz y su equipo están por tomar un curso a fondo sobre manejo de información.

“No hay capacidad para hacer investigación. En México, en términos de cyberdelito estamos en pañales. Estamos frente a gente que trabaja con estructura de crimen organizado, porque no es gratuito que te roben toda la información. Somos muy precavidos sobre qué información colocamos y cuál no. Hay información que ya no se maneja por Internet”, refiere.

Se trata de un mercado jugoso. La consultora estadunidense Infonetics Research estima que las ventas de productos especializados de DPI totalizarán mil 600 millones de dólares en 2015, mientras que la firma Market Research Media sitúa el mercado gubernamental estadunidense de DPI en mil 800 millones de dólares hacia 2018.

“Me hackearon el correo a inicios de enero. Se envió un correo diciendo que estaba perdido en Edimburgo y que necesitaba dinero. Me robaron la información, todos los correos y los contactos. Cuando pude ingresar de nuevo, la cuenta apareció en árabe”, relata a Apro el coordinador del área de Incidencia Internacional de la Comisión Mexicana de Defensa y Promoción de los Derechos Humanos (CMDPDH).

Semanas después, esa misma escena se repitió entre varios defensores de derechos humanos en el país, con el mismo texto del correo, la única diferencia era el lugar donde supuestamente estaba perdido el remitente.

“No está probado que hayan sido ataques del gobierno, pero ha sido bastante sospechoso que haya un patrón idéntico”, refiere Joloy, cuya organización ha estado muy activa en lo que respecta a las reformas a la figura del arraigo, así como a la tortura perpetrada por policías contra las mujeres detenidas en Atenco en 2006 y la reparación para las víctimas de la violencia.

En los últimos años, activistas en todo el mundo han sido el blanco de programas informáticos que permiten captar comunicaciones electrónicas como e-mails y llamadas telefónicas. Y México no parece ser la excepción.

En su reciente reporte Sólo clica dos veces: la proliferación global de FinFisher, la organización Citizen Lab, de la Escuela Munk de Asuntos Globales en la canadiense Universidad de Toronto, identificó dos de estos sistemas operativos en 25 países: de las redes Uninet, de Telmex, y Iusacell, telefónica de Ricardo Salinas Pliego.

En el primer caso, el ente rastreó la dirección de IP (Internet Protocol) que inicia con los números 201.122, y en el segundo 187.188.

El informe, elaborado por Morgan Marquis-Boire, Bill Marczak, Claudio Guarnieri y John Scott-Railton, describe los resultados de un amplio monitoreo global de Internet de los servidores central y control del programa de vigilancia FinFisher, una línea de software de intrusión remota y espionaje desarrollada por Gamma International GmbH, basada en Münich. Los productos son distribuidos y vendidos exclusivamente a agencias del orden y de inteligencia por Gamma Group, con sede en Gran Bretaña.

La revisión halló servidores de FinSpy, una rama de “la solución remota de monitoreo” de FinFisher, en 25 países: Australia, Bahrain, Bangladesh, Brunei, Canadá, República Checa, Estonio, Etiopía, Alemania, India, Indonesia, Japón, Latvia, Malasia, México, Mongolia, Países Bajos, Qatar, Serbia, Singapur, Turkmenistán, Emiratos Árabes Unidos, Reino Unido, Estados Unidos y Vietnam.

En julio de 2012, Citizen Lab publicó los datos de una investigación sobre una campaña de correos sospechosos en contra de activistas de Bahréin, que en ese momento pugnaban por reformas en esa monarquía árabe. Poco después se registró una aparente actualización de las computadoras para impedir el rastreo de invasiones indeseadas.

Posteriormente “divisamos una nueva huella y realizamos un monitoreo de Internet por los servidores de FinSpy. Este monitoreo tomó unos dos meses e implicó el envío de más de 12 mil paquetes. Identificó 36 servidores, de los cuales 30 eran nuevos y seis de revisiones previas. Los servidores operaban en 19 diferentes naciones y siete aparecieron en países que no habíamos visto antes: Canadá, México, Serbia, Bangladesh, India, Malasia y Vietnam”, cita el texto.

En ese examen no aparecieron 16 servidores encontrados previamente. “Sospechamos que luego de nuestras primeras revisiones fueron publicadas, los operadores los movieron. Muchos de esos servidores fueron apagados o reubicados luego de la publicación de los resultados previos, pero antes de la actualización de octubre de 2012”, explica.

Los servidores de FinSpy se desvanecieron en cuatro países donde ya había indicios de actividad invasiva: Brunei, Emiratos Árabes Unidos, Latvia y Mongolia.

Antidemocrático

El nombre genérico de la tecnología es “inspección profunda de paquete” (DPI por sus siglas inglesas) y trabaja así: un correo electrónico pasa por varios servidores para llegar a su destinatario y cada uno de ellos lo rebota al siguiente, fijándose únicamente en la dirección del recipiendario. Pero esos equipos permiten capturar también el contenido.

Los programas analizan en tiempo real IP, aplicaciones, contenidos como grabaciones, películas, imágenes o libros, direcciones electrónicas, virus y gusanos invasivos, formatos de texto y flujos de datos, como números de tarjetas de crédito o de la seguridad social.

DPI salió del anonimato en mayo de 2006, cuando Mark Klein, un exempleado de la telefónica AT&T, reveló que la empresa la había instalado en la cibercarretera de EU, en cooperación con la Agencia de Seguridad Nacional –inventora del sistema de espionaje Echelon–. Los aparatos fueron provistos por la empresa de cibervigilancia Narus, fundada en 1997 y adquirida por el constructor de aviones Boeing en 2010.

A Carlos Cruz, director general de Cauce Ciudadano, le constan los efectos del pirateo informático, pues en septiembre de 2012 vivió la misma experiencia que sus colegas.

“Tomaron toda la información. Empezamos a recibir notificaciones de que desde nuestro correo se enviaba información de que estábamos varados en Inglaterra, y cuando intentamos entrar la cuenta estaba bloqueada. Días después logramos recuperarla, pero habían robado toda la lista de contactos, fotos, documentos y el correo mismo”, relata a Apro el activista que promueve el respeto a los derechos de la infancia, especialmente de los grupos en situación de calle.

Pero el hurto no quedó ahí, pues sus contactos empezaron a recibir pedidos de información contenida en la cuenta de e-mail.

“Cuando denunciamos ante la Procuraduría de Justicia del DF, nos dijeron que no era normal. Cuando analizaron los equipos, que eran Mac, nos dijeron que era virtualmente imposible que pudieran hackearlos. Nos habían hecho pedazos, rompieron los candados, todo”, reconstruye Cruz.

Luego de que Cauce Ciudadano alertó sobre la violación a sus organizaciones hermanas en otros países, una de ellas –la Fundación SES de Argentina– fue víctima de un intento de ataque cibernético. Al detectarlo y rastrearlo, esa institución halló una IP proveniente de Mazatlán.

“Por los temas que uno maneja, podría ser de los propios gobiernos o gente vinculada” al crimen organizado, refiere Cruz.

Cuando la organización sufrió el ciberallanamiento, preparaba dos informes sobre homicidio infantil y juvenil en México y el caso de la discoteca News Divine, donde el 20 de junio de 2008 murieron nueve jóvenes y tres policías en un fallido operativo policial, y sobre el cual están por fallarse las condenas.

En un Estado con instituciones débiles y con actores paraestatales como México, no extraña que los defensores de derechos humanos sean blanco de prácticas intrusivas, fenómeno que encaja en el creciente debate internacional sobre la transferencia de ese software.

“En este país es difícil no asumir que estás siendo monitoreado, dependiendo de la agenda que traigas y del proceso de los temas. Dado que las agendas se cruzan, en los últimos años hay una corriente que ha crecido tanto en la defensa de derechos humanos como en la demanda de protección, no nada más por injerencias en la información y la vida privada”, comenta Nashieli Ramírez, coordinadora general de Ririki Intervención Social.

Entre 2009 y 2010 esa organización trabajó con niñas y niños en Ciudad Juárez, donde hubo “cosas raras”, en palabras de Ramírez, como “seguimiento de carros y de la información” que distribuían.

En su artículo “La tecnología DPI desde el punto de vista de los estudios sobre la gobernanza de Internet: una introducción”, publicado en octubre de 2011 en la página de su proyecto sobre esos programas, Milton Mueller, profesor de la Escuela de Estudios de la Información en la Universidad de Syracuse, escribió: “Cuando el gobierno en cuestión es autoritario o no se sujeta al estado de derecho, las mismas capacidades pueden ser usadas para el espionaje arbitrario, no restringido, de los contenidos de los usuarios de las comunicaciones.

“La exposición del uso de productos occidentales de DPI y otras capacidades de redes de vigilancia por dictaduras en Medio Oriente ha estimulado un debate internacional sobre controles a la exportación y el papel de los vendedores y los gobiernos en garantizar el uso ético de la tecnología”.

La iniciativa ha arrojado algunos datos interesantes sobre el uso de DPI por los prestadores de servicio de Internet para limitar el protocolo de intercambio de archivos conocido como BitTorrent entre 2009 y 2012.

En sus resultados aparece que Megacable recurrió a esa tecnología en 37% de los test que aplicaron los académicos en el segundo trimestre de 2009, y en 47% del primer trimestre de 2012, mientras que Telmex lo hizo en 63% en el primer trimestre de 2010.

El proyecto aclara que entre 11% y 50% de los resultados indican un uso limitado, confinado a periodos de hora pico, a redes específicas o grupos de usuarios, pero una tasa superior a 50% significa que el operador manipula virtualmente todo el tráfico de BitTorrent que encuentra –para impedir su difusión–.

Telmex y Iusacell no respondieron a la consulta de Apro.

Citizen Lab adelanta que la “lista de servidores está incompleta debido a la gran diversidad de puertos usados por FinSpy, así como otras medidas de encubrimiento”, y aclara que “el descubrimiento de un servidor central y de control en un país no es indicador suficiente para concluir en el uso de FinFisher por una agencia del orden o de inteligencia”.

Cuando sufrió el hackeo, Joloy informó a la Comisión de Derechos Humanos del DF, que construye un registro de esos casos.

“Tomamos las medidas básicas, qué tipo de información se puede compartir o tener en bases electrónicas y medidas de seguridad como manejo de contraseñas, no acceder desde computadoras públicas, teniendo software especiales. Hemos insistido ante el Estado sobre el tema de protección y la prevención, pero continúa sin hacer un reconocimiento formal de la labor de defensores, lo cual puede ser una medida que desincentive estos ataques”, expresa el activista.

Cruz y su equipo están por tomar un curso a fondo sobre manejo de información.

“No hay capacidad para hacer investigación. En México, en términos de cyberdelito estamos en pañales. Estamos frente a gente que trabaja con estructura de crimen organizado, porque no es gratuito que te roben toda la información. Somos muy precavidos sobre qué información colocamos y cuál no. Hay información que ya no se maneja por Internet”, refiere.

Se trata de un mercado jugoso. La consultora estadunidense Infonetics Research estima que las ventas de productos especializados de DPI totalizarán mil 600 millones de dólares en 2015, mientras que la firma Market Research Media sitúa el mercado gubernamental estadunidense de DPI en mil 800 millones de dólares hacia 2018.

No hay comentarios:

Publicar un comentario